Scopri i dettagli della falla Outlook Apoicalypse365 e perché la fiducia nel mittente non basta più.

Indice

Nel vasto e sempre più complesso scacchiere della cybersecurity, c’è una regola non scritta che tutti, dagli esperti IT all’utente comune, tendiamo a seguire. “Se conosci il mittente e la piattaforma è affidabile, probabilmente sei al sicuro”.

Purtroppo, la recente scoperta della falla di Outlook ribattezzata Apoicalypse365 ha appena fatto carta straccia di questa certezza, gettando un’ombra inquietante su uno degli strumenti di comunicazione più utilizzati al mondo.

Cos’è Apoicalypse365, la falla di Outlook

Come riportato da fonti autorevoli nel settore, siamo di fronte a qualcosa di più di un semplice bug. Non stiamo parlando del classico allegato infetto o di un link palesemente strano scritto in un italiano sgrammaticato. Apoicalypse365 rappresenta un salto di qualità nelle tattiche di ingegneria sociale e manipolazione tecnica. Il cuore del problema risiede nel modo in cui l’interfaccia web e desktop di Outlook comunica con i server di Microsoft, specificamente attraverso le API (Application Programming Interfaces).

Per chi non mastica pane e codice ogni mattina, immaginate le API come dei camerieri in un ristorante di lusso. Voi (l’utente) chiedete un piatto (inviare una email), il cameriere porta l’ordine alla cucina (il server) e torna con il cibo. Fino a ieri, ci fidavamo ciecamente del cameriere. Apoicalypse365, però, permette a un malintenzionato di intercettare quel cameriere mentre va in cucina e cambiare l’ordine all’ultimo secondo, senza che né il cliente né lo chef se ne accorgano.

La gravità di questa falla di Outlook, in definitiva, sta nella sua capacità di trasformare un ambiente di lavoro legittimo e fidato in un trampolino di lancio per attacchi informatici. Le aziende spendono milioni in firewall, filtri antispam e formazione contro il phishing, basandosi sull’idea di bloccare minacce esterne. Ma cosa succede quando la minaccia proviene dall’interno del sistema stesso, sfruttando le regole che dovrebbero proteggerci? La scoperta di Apoicalypse365 ci costringe a ripensare radicalmente il concetto di perimetro di sicurezza.

Come funziona l’attacco su Teams

L’azienda italiana Digital Defense che si è occupata di questa falla di Outlook è una società che opera a largo spettro nell’intricato e complesso mondo della cybersecurity e della Digital Forensics. Si è occupata nel suo articolo di simulare passo passo come opera Apoicalypse365 su Teams.

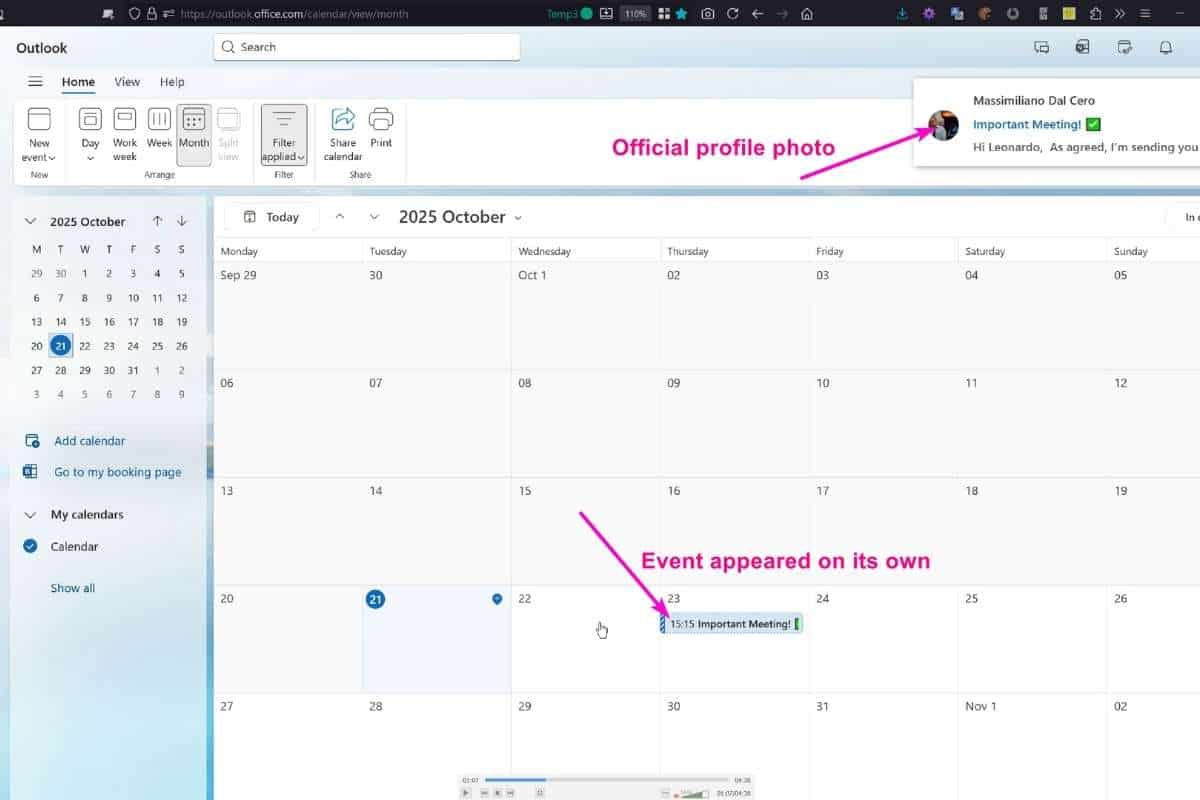

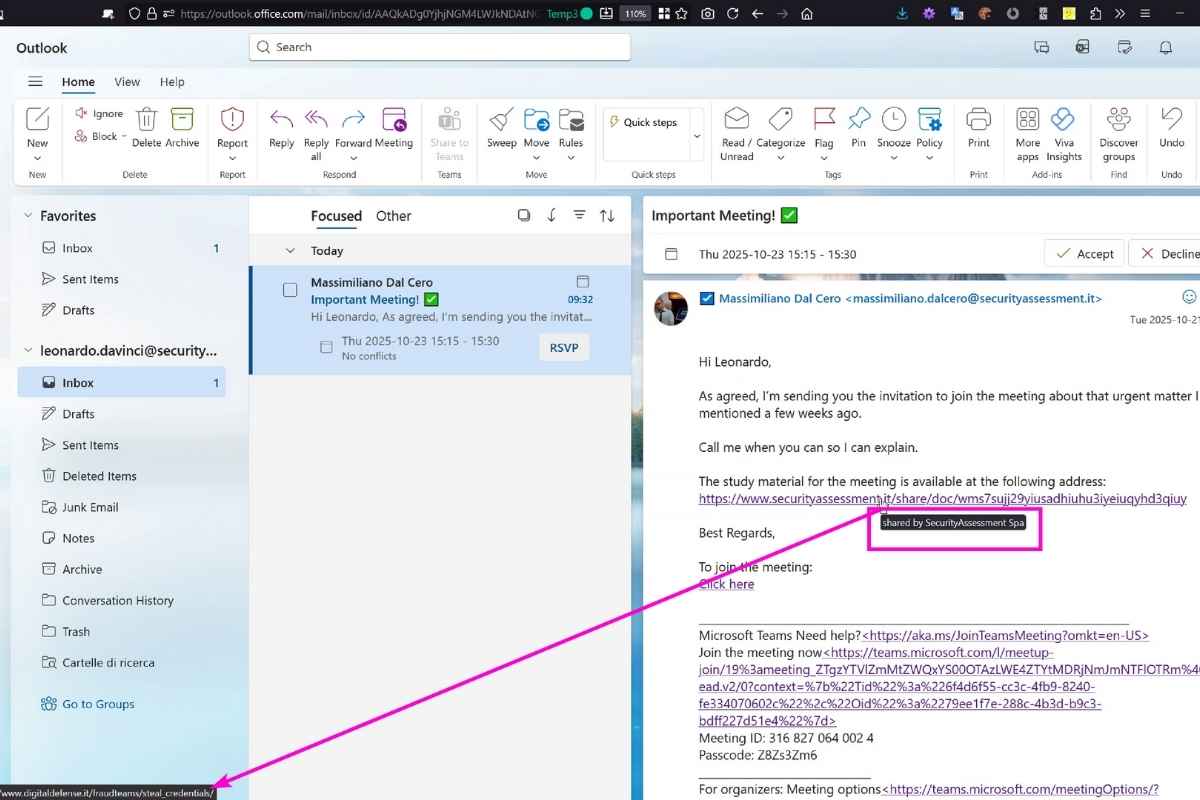

Arriva una email da un mittente che viene riconosciuto come sicuro, contenente l’invito ad una riunione. La notifica mostra il mittente come proveniente dal sistema Microsoft, completo della foto del profilo fornita dallo stesso Office 365. Il tutto non desta alcun sospetto. L’evento viene quindi aggiunto al calendario del ricevente.

Il gioco è fatto. Un utente inesperto, o semplicemente distratto, non si accorgerà del link mascherato presente nell’invito.

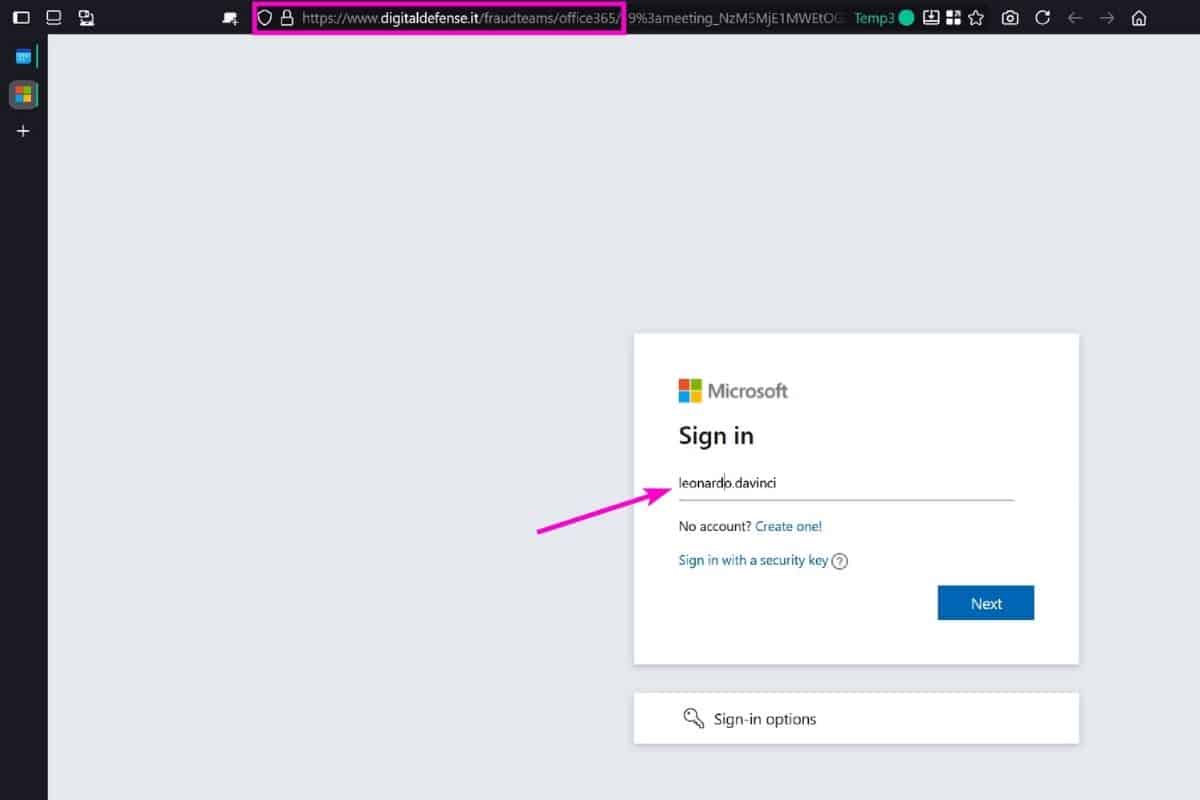

E nel giorno della riunione, si collegherà al link inserito nell’evento. Una volta reindirizzato ad una riunione falsa, verrà richiesto l’accesso tramite i dati Microsoft e puf. L’account sarà stato rubato (senza nemmeno troppo sforzo, visto che sarà l’utente stesso a fornire le informazioni di accesso).

Quando la minaccia arriva da un indirizzo fidato

Per comprendere appieno la portata della falla Outlook Apoicalypse365, dobbiamo immergerci nel meccanismo che rende possibile questo exploit. La magia nera, in questo caso, avviene durante la comunicazione tra il client (il tuo Outlook sul PC o sul browser) e il server Exchange Online. Tutto ruota attorno a comandi specifici che il software invia per gestire i messaggi. Normalmente, quando componi una email, Outlook pacchetta le informazioni – destinatario, oggetto, corpo del testo – e le spedisce. Tuttavia, i ricercatori hanno scoperto che è possibile intercettare e modificare queste chiamate.

Immaginate di scrivere una email di testo semplice, innocua e pulita. Il sistema di sicurezza la scansiona: “Tutto ok, è solo testo”. Ma, utilizzando strumenti di intercettazione, un attaccante può modificare la richiesta prima che venga processata definitivamente dal server, cambiando il tipo di contenuto. L’attaccante, in sostanza, presenta al sistema di controllo una busta che sembra contenere una lettera d’auguri, ma che una volta aperta dal destinatario si trasforma in una bomba a orologeria digitale.

L’attacco non richiede nemmeno chissà quali privilegi amministrativi elevati in fase iniziale. Sfrutta la logica stessa con cui l’applicazione è stata costruita. È quello che in gergo si chiama difetto logico. Non è un errore di codice nel senso stretto, ma un errore nel modo in cui il sistema si fida dei dati che gli vengono passati dall’interfaccia utente. Questa manipolazione rende le email di phishing generate praticamente indistinguibili da quelle reali, poiché tecnicamente sono reali. Partono dai server Microsoft legittimi, hanno le firme digitali corrette e passano attraverso i canali ufficiali.

La vera svolta è sfruttare la fiducia nelle piattaforme

Apoicalypse365 è sintomatico di una tendenza più ampia nel mondo del cybercrime. Gli hacker non portano più con sé strumenti malevoli esterni, che potrebbero essere rilevati dagli antivirus. Ma utilizzano gli strumenti già presenti nel sistema della vittima per condurre i loro attacchi.

In questo caso, lo strumento è l’interfaccia stessa di Outlook e le sue API. Microsoft 365 è onnipresente, uno standard per la produttività aziendale. Attaccare questa piattaforma non significa solo colpire un software, ma colpire l’infrastruttura nervosa dell’economia digitale moderna.

La complessità delle moderne applicazioni web è un’arma a doppio taglio. Da un lato, vogliamo interfacce ricche, veloci e reattive. Dall’altro, delegare troppe operazioni invece che controllarle rigidamente sul server, crea spazi di manovra per chi sa dove guardare. Ogni nuova funzionalità introdotta per migliorare la User Experience porta con sé, inevitabilmente, una potenziale superficie di attacco.

Come proteggersi dalla falla Outlook Apoicalypse365

Arrivati a questo punto, la domanda sorge spontanea: possiamo difenderci o dobbiamo rassegnarci a tornare ai piccioni viaggiatori? Fortunatamente, la situazione non è disperata, ma richiede un cambio di paradigma. La difesa contro exploit come Apoicalypse365 non può essere affidata a un singolo software, ma deve essere stratificata.

Fondamentale è l’educazione alla sicurezza (Security Awareness). Non si tratta solo di non cliccare sui link strani. Bisogna verificare il contesto e le informazioni nascoste. Anche se un’email arriva dal capo, se la richiesta è insolita (urgenza estrema, richiesta di denaro, cambio di coordinate bancarie), va verificata attraverso un altro canale (una telefonata, un messaggio su Teams).

Arriverà una patch per risolvere la falla Outlook?

La fiducia tecnologica non può essere data per scontata. Strumenti come Outlook sono diventati così integrati nelle nostre vite che tendiamo a considerarli infallibili, quasi come servizi pubblici essenziali. La nuova normalità della cybersecurity richiede che aziende e utenti comprendano che l’interfaccia che vedono sullo schermo è solo una rappresentazione della realtà, e che quella realtà può essere manipolata.

L’azienda DigitalDefense, che ha segnalato per la prima volta nel Dicembre 2024 la cosa a Microsoft, ha ottenuto in risposta che Microsoft classificasse tale comportamento come “by design”. Il report è stato ripresentato a ottobre 2025, arricchito da ulteriori dettagli tecnici, ampie prove documentali e una catena di attacco pienamente convalidata. A Novembre 2025, in seguito a una nuova revisione interna, Microsoft ha riconosciuto la vulnerabilità di spoofing, ma l’ha classificata nuovamente come ‘moderata’, affermando che non richiedeva un intervento immediato.

Apoicalypse365 sarà sicuramente risolto e dimenticato, ma la lezione che porta con sé deve rimanere. La prossima grande minaccia non arriverà necessariamente da un server russo o cinese sconosciuto, ma potrebbe nascondersi proprio dietro il pulsante Invia del client di posta. Rimanere informati, aggiornati e scettici è l’unica vera difesa che non scade mai.